Wi-Fi Công Cộng: Hiểu Về ARP Poisoning Từ Tầng DataLink

Từ một buổi chiều ở quán cà phê Hà Nội đến những rủi ro vô hình trong mạng nội bộ, hãy cùng khám phá cách một giao thức nền tảng có thể bị lợi dụng để đánh cắp dữ liệu của bạn.

Một buổi chiều nọ tại một quán cà phê quen thuộc ở Hà Nội, một chuỗi tạm gọi là hiện đại và tiện lợi ở Hà Nội. Tôi ngồi quan sát dòng người xung quanh. Hầu hết mọi người đều đang cắm cúi vào laptop, điện thoại, thoải mái lướt web nhờ vào mạng Wi-Fi miễn phí. Mật khẩu được dán công khai, biến sự tiện lợi thành một lời mời gọi hấp dẫn. Nhưng chính sự cởi mở đó lại ẩn chứa những rủi ro mà ít ai để ý.

Khởi động laptop và bật một công cụ giám sát mạng đơn giản, màn hình của tôi ngay lập tức ngập tràn các gói tin ARP (Address Resolution Protocol) đang "nhảy múa" không ngừng. Chúng là những cuộc hội thoại thầm lặng giữa các thiết bị, hỏi và trả lời xem "ai là ai" trong mạng này. Chính từ khoảnh khắc đó, tôi nhận ra một sự thật: những giao thức ở tầng thấp tưởng chừng khô khan lại có ảnh hưởng trực tiếp và sâu sắc đến sự an toàn của mỗi chúng ta.

Để hiểu vì sao mạng Wi-Fi công cộng có thể trở thành "miền đất hứa" cho kẻ xấu, chúng ta cần lùi lại một bước và nhìn vào nền tảng của mọi kết nối cục bộ: Tầng Liên kết Dữ liệu (DataLink Layer).

Tầng DataLink: Người Đưa Thư Thầm Lặng Của Mạng LAN

Trong mô hình 7 lớp OSI kinh điển, Tầng DataLink (Lớp 2) nằm ngay trên Tầng Vật lý (Physical). Hãy hình dung nó như một người đưa thư nội bộ cho một tòa nhà văn phòng. Nó không quan tâm kiện hàng (dữ liệu) sẽ đi đến thành phố nào khác (tầng Mạng - Network), mà chỉ tập trung vào việc giao kiện hàng đó đến đúng phòng ban (thiết bị) trong cùng một tòa nhà (mạng LAN).

Mô hình OSI và vị trí của tầng DataLink

Nhiệm vụ chính của "người đưa thư" DataLink bao gồm:

- Đóng gói (Framing): Bọc dữ liệu từ tầng Mạng vào một "phong bì" gọi là frame.

- Ghi địa chỉ: Dán địa chỉ người gửi và người nhận lên phong bì. Nhưng thay vì địa chỉ IP, nó sử dụng địa chỉ MAC – một mã định danh duy nhất được gán cho mỗi card mạng trên thế giới.

- Kiểm soát lỗi: Đảm bảo "phong bì" không bị rách hay hư hỏng trên đường đi.

Để hoàn thành nhiệm vụ này, DataLink cần một "cuốn sổ địa chỉ" để ánh xạ địa chỉ IP (logic) sang địa chỉ MAC (vật lý). Và cuốn sổ đó được tạo ra bởi một giao thức cực kỳ quan trọng: ARP.

ARP: "Xin Chào, Ai Có Địa Chỉ IP Này?"

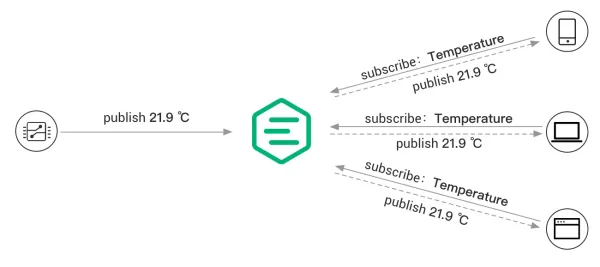

Address Resolution Protocol (ARP) là một giao thức đơn giản nhưng không thể thiếu. Khi máy tính của bạn (PC A) muốn gửi dữ liệu đến một máy tính khác (PC B) trong cùng mạng LAN, nó biết địa chỉ IP của PC B, nhưng cần địa chỉ MAC để có thể gửi frame đi.

Cơ chế hoạt động của ARP diễn ra như sau:

- PC A (gửi) phát một gói tin ARP Request đến toàn mạng, với câu hỏi: "Ai đang sở hữu địa chỉ IP

192.168.1.10? Làm ơn cho tôi biết địa chỉ MAC của bạn." - PC B (đích) nhận được yêu cầu, thấy đúng là IP của mình và gửi lại một gói tin ARP Reply: "Tôi đây! Địa chỉ MAC của tôi là

AA:BB:CC:DD:EE:FF." - PC A nhận được câu trả lời và lưu thông tin này vào một bộ nhớ đệm gọi là bảng ARP (ARP cache). Từ giờ, nó biết chính xác "phòng ban" nào để gửi thư.

Nghe có vẻ hiệu quả, phải không? Nhưng vấn đề chí mạng nằm ở chỗ: ARP được xây dựng dựa trên sự tin tưởng. Nó mặc định rằng mọi thiết bị trong mạng đều là "hàng xóm tốt". Nó không hề kiểm tra xem câu trả lời ARP Reply có thực sự đến từ thiết bị hợp lệ hay không.

Và đây chính là lỗ hổng chết người dẫn đến ARP Poisoning.

ARP Poisoning: Khi Kẻ Mạo Danh Nắm Quyền Điều Khiển

ARP Poisoning (còn gọi là ARP Spoofing) là một kỹ thuật tấn công mà kẻ xấu gửi các gói ARP giả mạo vào mạng LAN để "đầu độc" bảng ARP của các thiết bị khác. Bằng cách lừa nạn nhân và router tin vào một bản đồ sai lệch, kẻ tấn công có thể chèn chính mình vào giữa dòng chảy dữ liệu.

Hãy tưởng tượng lại câu chuyện ở quán cà phê. Một kẻ tấn công (Hacker) trong cùng mạng Wi-Fi có thể thực hiện hai kịch bản chính:

1. Tấn công Man-in-the-Middle (MitM - Người Đứng Giữa):

- Hacker gửi một ARP Reply giả mạo đến máy của bạn, nói rằng: "Này, địa chỉ IP của Router (

192.168.1.1) giờ có địa chỉ MAC là của tôi." - Đồng thời, Hacker cũng gửi một ARP Reply khác đến Router, nói rằng: "Này Router, địa chỉ IP của người dùng (

192.168.1.15) giờ có địa chỉ MAC là của tôi." - Kết quả: Bảng ARP của bạn và Router đều bị đầu độc. Mọi dữ liệu bạn gửi ra Internet sẽ đi qua máy của Hacker trước khi đến Router, và ngược lại. Hacker giờ đây có thể đọc lén, sửa đổi, hoặc ghi lại toàn bộ lưu lượng mạng của bạn, từ mật khẩu, tin nhắn, cho đến lịch sử duyệt web (nếu không được mã hóa).

2. Tấn công Từ chối Dịch vụ (Denial of Service - DoS): Đây là một biến thể nguy hiểm hơn. Thay vì chuyển tiếp dữ liệu, Hacker chỉ đơn giản là… vứt bỏ chúng. Kẻ tấn công đầu độc bảng ARP của nạn nhân và router, nhưng không chuyển tiếp bất kỳ gói tin nào.

- Kết quả: Máy tính của bạn không thể kết nối Internet. Các dịch vụ nội bộ như máy in, file server cũng bị tê liệt. Cuộc tấn công này có thể được dùng để gây rối hoặc làm bình phong cho các hành vi xâm nhập khác.

Tại Sao ARP Poisoning Lại Nguy Hiểm Đến Vậy?

- Dễ thực hiện: Kẻ tấn công chỉ cần ở trong cùng một mạng LAN. Không cần quyền quản trị, không cần hack mật khẩu Wi-Fi (nếu mạng mở).

- Khó phát hiện: Đối với người dùng thông thường, kết nối có thể chỉ hơi chậm một chút, hoặc không có dấu hiệu rõ ràng nào. Cuộc tấn công có thể diễn ra âm thầm trong nhiều giờ.

- Tác động lớn: Toàn bộ dữ liệu không được mã hóa đều có nguy cơ bị phơi bày.

Dấu hiệu bạn có thể đang là nạn nhân:

- Kết nối mạng chậm hoặc chập chờn một cách bất thường.

- Khi truy cập các trang web

HTTPS, trình duyệt đột nhiên cảnh báo về chứng chỉ không hợp lệ. Đây là dấu hiệu đỏ của một cuộc tấn công MitM. - Kiểm tra bảng ARP (

arp -atrong Command Prompt) và thấy địa chỉ MAC của gateway (router) thay đổi liên tục.

Xây Dựng Phòng Tuyến: Làm Sao Để An Toàn?

Dù đáng sợ, chúng ta hoàn toàn có thể tự bảo vệ mình và hệ thống khỏi ARP Poisoning.

Đối với người dùng cá nhân:

- Luôn ưu tiên VPN: Khi sử dụng Wi-Fi công cộng (quán cà phê, sân bay, khách sạn), hãy bật VPN (Mạng riêng ảo). VPN sẽ tạo ra một đường hầm mã hóa, khiến cho dù kẻ tấn công có bắt được dữ liệu của bạn, chúng cũng chỉ thấy một mớ thông tin vô nghĩa.

- Kiểm tra HTTPS: Luôn đảm bảo bạn đang truy cập các trang web qua kết nối

HTTPS(biểu tượng ổ khóa trên thanh địa chỉ). Nó mã hóa dữ liệu giữa bạn và máy chủ trang web. - Thận trọng tối đa: Tránh thực hiện các giao dịch nhạy cảm như đăng nhập ngân hàng, mua sắm online trên các mạng không đáng tin cậy.

Đối với quản trị viên mạng:

- Dynamic ARP Inspection (DAI): Đây là tính năng mạnh mẽ trên các switch quản lý (managed switch). DAI sẽ kiểm tra chéo các gói tin ARP với một cơ sở dữ liệu đáng tin cậy (thường là từ DHCP snooping) và loại bỏ những gói tin giả mạo.

- Phân đoạn mạng bằng VLAN: Chia mạng lớn thành các mạng con ảo (VLAN) để cô lập các phòng ban hoặc nhóm người dùng. Nếu một VLAN bị tấn công, các VLAN khác sẽ không bị ảnh hưởng.

- Giám sát mạng: Sử dụng các công cụ IDS/IPS (Hệ thống phát hiện/phòng chống xâm nhập) để cảnh báo khi có hoạt động ARP bất thường, chẳng hạn như một địa chỉ MAC tự nhận quá nhiều địa chỉ IP.

- Bảng ARP tĩnh (Static ARP): Đối với các máy chủ và thiết bị cực kỳ quan trọng, bạn có thể cấu hình bảng ARP tĩnh. Tuy nhiên, phương pháp này khó quản lý và không phù hợp với các mạng có quy mô lớn, linh hoạt.

Lời Kết: Bài Học Từ Tầng DataLink

Quay trở lại câu chuyện ở quán cà phê. Sự tiện lợi của Wi-Fi miễn phí đã vô tình hạ thấp cảnh giác của chúng ta. ARP Poisoning là một lời nhắc nhở đanh thép rằng an ninh mạng không chỉ tồn tại ở các tầng ứng dụng phức tạp, mà bắt nguồn từ chính những giao thức nền tảng nhất.

Hiểu rõ cách các thiết bị "trò chuyện" với nhau trong mạng LAN không chỉ là kiến thức dành cho chuyên gia. Nó giúp mỗi người dùng trở nên thông thái hơn, biết khi nào nên tin tưởng một kết nối và khi nào cần phải bật lá chắn bảo vệ. Lần tới khi bạn kết nối vào một mạng Wi-Fi công cộng, hãy nhớ đến những cuộc hội thoại thầm lặng của ARP và tự hỏi: Liệu có kẻ nào đang mạo danh trong cuộc trò chuyện đó không?

Với những người bạn Non-Tech

Đừng quá tin tưởng public wifi ở quán cafe hay sân bay. Không phải cứ cái gì có mã hoá https đều là an toàn tuyệt đối. Nếu muốn dùng wifi công cộng, tốt nhất là bạn cứ bật một cái VPN lên như 1.1.1.1 (Cloudflare) cho yên tâm.

Chúc các bạn bắn gói tin vui vẻ!

Một trust demo

Bài viết này nhằm mục đích giáo dục và nâng cao nhận thức về an toàn thông tin. Mọi hành vi tấn công mạng đều là vi phạm pháp luật. Hãy sử dụng kiến thức một cách có trách nhiệm.